Hackeři zveřejnili data Ústavu jaderného výzkumu, podle firmy jsou nedostupná. Odborník tvrdí opak

- Vyděračská skupina, která se v minulém týdnu nabourala do systému Ústavu jaderného výzkumu Řež, se svými požadavky nakonec neuspěla. Výzkumná společnost na výhrůžky, že ukradená data budou zveřejněna, nereagovala a požadované vyjednávání nezahájila.

- Podle mluvčího ústavu Milana Miky sice útočníci po vypršení ultimáta ukradená data zveřejnili na internetu, odborníkům na kyberbezpečnost se je ale mělo podařit zablokovat.

- S tím však nesouhlasí David Havlík, který se sledováním on-line vyděračských skupin dlouhodobě zabývá. Podle něj hackeři ve středu zpřístupnili tisíce souborů, které z útoku na ústav pocházejí.

Ransomware. Škodlivý program, který využívají vyděračské hackerské skupiny po celém světě k útokům na soukromé i státní instituce. Program zašifruje část dat, kam až se mu podaří systémem proniknout. A tato data pak mají hackeři k dispozici a mohou dotčenou firmu či organizaci vydírat.

Hackeři zaútočili na Ústav jaderného výzkumu. ‚Jaká data unikla, v tuto chvíli nevíme,‘ říká mluvčí

Číst článek

Přesně takový typ škodlivého programu byl i nástrojem několika útoků, které Česko zaznamenalo v minulém týdnu. Částečný úspěch přitom zaznamenali hackeři například v případě Ústavu jaderného výzkumu Řež v Husinci nedaleko Prahy. Systémem tam měli proniknout do ekonomického oddělení a ukrást část dat, jejichž zveřejněním pak následně organizaci hrozili. Podmínkou hackerů pro navrácení ukradených informací bylo vyjednávání.

To ale společnost podle svého mluvčího Milana Miky jednoznačně odmítla. Naopak celou situaci začala řešit společně s odborníky z Národního úřadu pro kybernetickou a informační bezpečnost (NÚKIB) a z dalších organizací, které ale mluvčí nechtěl jmenovat.

Ústav jaderného výzkumu Řež

Ústav jaderného výzkumu Řež (ÚJV Řež) je technologickou firmou, která se zabývá projektovou a inženýrskou činností v oblasti energetiky, průmyslu a zdravotnictví. Majoritním vlastníkem ústavu je skupina ČEZ, podíl v něm má i firma Slovenské elektrárne a společnost Škoda. Fimra se zaměřuje především na podporu bezpečného a efektivního provozu energetických zdrojů, zejména jaderných, služeb nakládání s radioaktivními odpady, vyřazováním jaderných zařízení z provozu a projektováním, včetně souvisejících inženýrských prací.

„Na tuto hru nemůžete přistoupit. Časový limit, který nám dali, vypršel ve středu. Mohu potvrdit, že se útočníci opravdu pokusili data vypustit. Ale nepovedlo se to. K těm datům už se nedostanete,“ řekl serveru iROZHLAS.cz Mika s tím, že uniklá data navíc nepředstavovala informace z výzkumu, ale skutečně pouze z ekonomického oddělení.

Objeví se kopie?

Na otázku, jak se podařilo zveřejnění dat předejít, mluvčí odpověděl, že se o to postarali právě odborníci, se kterými firma spolupracuje. „Byli na to připravení a data zablokovali tak, aby se k nim nemohl nikdo dostat. Po minutě to neznám, ale obecně to takto bylo,“ vysvětlil s tím, že ale nemůže zaručit, jestli se případné kopie dat někde neobjeví.

„Nemohu vyloučit, že ta data někde visí, nejsem člověk, co by se pohyboval v oblasti darknetu, ale všechna opatření, která měla být aplikována, byla udělána,“ řekl.

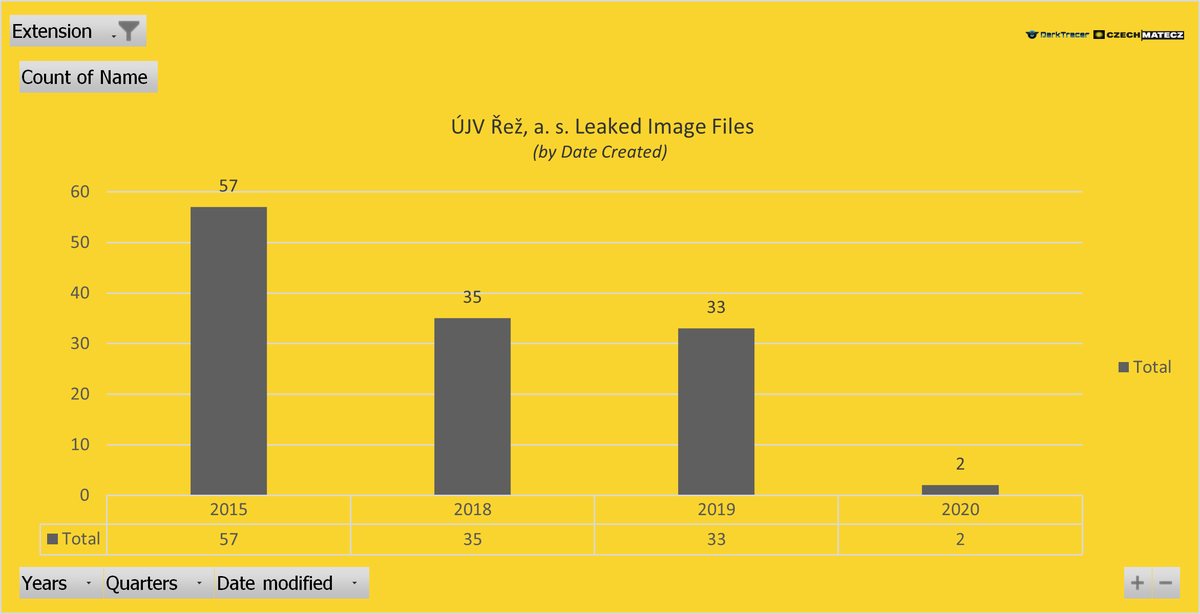

Jak serveru iROZHLAS.cz prozradil David Havlík, který se věnuje sledování online vyděračských skupin, ve skutečnosti byly ještě ve středu dokumenty na internetu dostupné. Šlo o několik tisíc souborů. Analýzu zveřejnil na svém twitterovém účtu.

„To, co jsme zveřejnili na twitterovém účtu, tak jsme skutečně na internetu nalezli. Za tím si stojíme, protože to stojí na datech, která jsou veřejně dostupná a se kterými jsme se mohli seznámit. Pokud někdo říká něco jiného, tak to opírá o data, která jsou nám neznámá,“ říká Havlík s odkazem na zveřejněný twitterový příspěvek.

Jestli jsou soubory ještě v tuto chvíli dostupné, si jistý není. „To co jsme analyzovali, jsou údaje, které zveřejnila skupina, která stojí za útokem na ÚJV Řež. Minimálně včera (ve středu, pozn. red.), byla data na internetu skutečně veřejná,“ upozorňuje v rozporu s tvrzením mluvčího ústavu.

Policejní vyšetřování

Podle Miky si vzala společnost z útoku ponaučení a pracuje na lepším zabezpečení svého systému. „Je to podobné, jako v leteckém průmyslu, v jaderném průmyslu, v lékařství. Získáváte prostě informace a děláte podle toho další opatření. Věřím, že se nám už v budoucnu taková věc nestane,“ řekl pro server iROZHLAS.cz.

Hackeři napadli web slovenského ministerstva obrany. ‚Útok jsme odrazili,‘ ujistil šéf resortu

Číst článek

„Přistoupili jsme k dalším krokům, které mají zajistit, aby se podobné věci už nikdy nestaly. Systém máme zabezpečený standardně a děláme kroky, které by ho měly zajistit nadstandardně. Opatření se týkají jak hardwaru, tak i softwaru,“ řekl Mika s tím, že nechce sdělovat podrobnosti, které by mohly pomoci případným útočníkům.

Protože došlo k úniku interních informací, zapojili se podle Miky do vyšetřování případu také policisté. „Jedná se o krádež dat, je to krádež duševního vlastnictví. Tedy spolupracujeme se všemi orgány činnými v trestním řízení,“ uvedl.

Jak následně serveru iROZHLAS.cz potvrdil mluvčí Národní centrály proti organizovanému zločinu Jaroslav Ibehej, případem se zabývají středočeští policisté.

Mluvčí kyberúřadu Marek Vala potvrdil, že kybernetických incidentů dlouhodobě přibývá, cílí nejčastěji na oblast zdravotnictví a státem spravovaných institucí.

„Subjekty odvrací automatizovaně obrovské množství útoků, stejně tak jako útočníci neuvěřitelné množství škodlivých packetů automatizovaně posílají. Největší škody jsou nejčastěji způsobeny právě úspěšnými ransomwarovými útoky,“ vysvětlil Vala s tím, že na řešení situace v Ústavu jaderného výzkumu se odborníci kyberúřadu skutečně podíleli.

Útok na stát?

Podle odborníka na kyberbezpečnost Petra Špiříka je možné o motivacích útočníků při volbě svého cíle pouze spekulovat. Možných vysvětlení, proč útok cílil zrovna na Ústav jaderného výzkumu, je podle něj hned několik.

Úřad pro informační bezpečnost: Česku hrozí kvůli situaci na Ukrajině kyberútoky a kyberšpionáž

Číst článek

„První zní banálně, ale viděl jsem ho na vlastní oči mockrát. Útočník často vůbec neví, kde je. Útočí na počítačové systémy. A až uvnitř může zjistit, pokud ho to vůbec zajímá, co je to za firmu či organizaci. Spoustě útočníků je to jedno a nemusí vědět, že jsou ve výzkumném ústavu,“ popisuje odborník.

Druhá varianta už počítá se záměrem útočníka napadnout právě ústav. „Může jít o případ špionáže a krádeže duševního vlastnictví. Tady ale zůstává otázkou, proč útočníci žádali výkupné, pokud ovšem nejde o nějaké složitější schéma o zahlazování stop, falešných stopách a podobně,“ doplňuje s tím, že v obou případech ale museli hackeři počítat s tím, že výzkumný ústav do vyšetřování zapojí také policii, protože jeho majoritním vlastníkem je polostátní firma ČEZ.

„Zatímco u komerční firmy je rozhodnutí, zda zaplatí, nebo nezaplatí, otázkou té firmy, tak u útoku na stát musí útočník automaticky počítat s tím, že se o tom dozví složky činné v trestním řízení a vyšetřovatelé. Útočník tím zvyšuje riziko svého odhalení. Technicky ten útok může být jednodušší. Já bych ale nikdy neudělal tu volbu, že bych šel po technicky jednodušším cíli za rizika, že po mě půjdou bezpečnostní složky.“

Petr Špiřík (odborník na kyberbezpečnost)

„Zatímco u komerční firmy je rozhodnutí, zda zaplatí, nebo nezaplatí, otázkou té firmy, tak u útoku na stát musí útočník automaticky počítat s tím, že se o tom dozví složky činné v trestním řízení a vyšetřovatelé. Útočník tím zvyšuje riziko svého odhalení. Technicky ten útok může být jednodušší. Já bych ale nikdy neudělal tu volbu, že bych šel po technicky jednodušším cíli za rizika, že po mě půjdou bezpečnostní složky,“ upozorňuje.

Důsledek pandemie

Krádeže dat pomocí ransomwaru jsou přitom podle kyberexperta v poslední době časté. Obliba škodlivého programu totiž stoupá. Výrazný nárůst zaznamenala mezi lety 2019 a 2020, tedy v době covidové pandemie. To podle Špiříka skokově narostl počet podobných útoků o 600 procent.

A důvod? Nemoc covid-19. Lidé totiž v izolaci začali častěji pracovat z domu a výrazně více využívat techniku. A toho si začaly podle Špiříka všímat nejrůznější kriminální skupiny, které ztratily své jinak běžné příjmy z nelegální činnosti.

Co je ransomware?

Jde o specifický druh škodlivého kódu, který se používá pro vydírání uživatelů. Po úspěšném infikování zařízení blokuje přístup k zařízení nebo šifruje definovaná data na disku. Na obrazovce se zobrazí výzva k zaplacení „výpalného“, v některých případech i s informací, kolik času uživateli na zaplacení zbývá. Po uplynutí doby se požadovaná částka navýší. Odborníci přesto radí obecně vyděračům výkupné neplatit, negarantují totiž, že poté data skutečně pro uživatele odblokují.

Tvůrci škodlivého programu používají jeho několik základních variant:

- Diskcoder šifruje celý pevný disk a brání uživateli v přístupu do operačního systému

- Screen locker blokuje přístup na obrazovku zařízení

- Crypto ransomware šifruje data na disku

- PIN locker cílí na zařízení s Androidem a mění (případně vytvoří) přístupový PIN k odemčení mobilu nebo tabletu

Zdroj: Eset.com

„Je těžké pašovat drogy, lidi, vydělávat na tom peníze, když je svět paralyzován, hranice jsou hlídané. A tak hledali další zdroje příjmů. Je to čistý organizovaný zločin, který jde po oblastech, kde peníze jsou. Když se ukázalo, jak moc to je ve finále výnosné, došlo k zacyklení – čím více je to výnosné, tím více je to atraktivní byznys, tím větší počet kriminálních skupin se o tom dozví a vstupuje do toho,“ popisuje odborník na kyberbezpečnost.

Důsledkům útoků se přitom dá podle Špiříka předcházet. „Není to zdaleka tak náročné, jak spousta lidí tvrdí. A není to ani tak sofistikované, nejde o žádnou černou magii. Ty principy, které může firma pro větší odolnost proti kybernetickému útoku udělat, jsou relativně známé a mohou pomoci, dostat se na skokově větší úroveň zabezpečení,“ vysvětluje redakci.

Podle něho je třeba, aby organizace či firma věděla, jaké stroje a počítače má vůbec v síti připojené. „Když máte základní inventuru, dá se vyhodnotit, kolik z těch zařízení je v prosinci 2022 na aktuálních verzích softwaru, hardwaru, firmwaru. A kolik zařízení je naopak dejme tomu pět let za zenitem, nespravované, neaktualizované. To je základ. Když tyto dvě věci máte v pořádku, už tohle vás dostává nad průměr,“ vypočítává expert.

Dále se dá podle něj zaměřit na vícefaktorovou autentizaci, protože útoky právě často cílí na získání přístupových údajů konkrétních pracovníků. „Útočník dále působí v organizaci pod identitou této své oběti. Pokud by byla potřeba ke každému účtu vícefaktorové ověření, byť smska už dnes není ideální, tak to dramaticky zvýší obtížnost útoku. A takových relativně snadných kroků, které zvyšují kyberbezpečnost, je více,“ dodává s tím, že je určitě klíčové mít i dobrý antivirus a incident response nástroje.

ℹ Mezi uniklými soubory jsme identifikovali:

⚠ 1304 PDF souborů

⚠ 592 Word souborů

⚠ 589 excelových souborů

⚠ 127 obrázků včetně fotografií

⚠ 81 Power Point souborů

⚠ 70 emailových souborů

⚠ 56 textových souborů

⚠ 51 ZIP souborů

⚠ 3 video soubory

12:32 – 15. 12. 2022